Кибератаки, изменившие интернет

Ежегодно в мире происходят миллионы кибератак. Но лишь единицы будоражат общественность и вызывают обсуждения. Расскажем о нескольких громких случаях.

В нашем тесте вы можете найти больше историй о кибератаках и попробовать отличить реальные от вымышленных.

Черви-шифровальщики WannaCry и NotPetya

В марте 2017 года Microsoft выпустила обновление для Windows, в котором устранили опасную уязвимость системы. Но обновить операционную систему успели не все, и в мае началась эпидемия червя-вымогателя WannaCry, который использовал эту самую уязвимость (и некоторые другие).

Червь зашифровывал данные на компьютере и требовал заплатить выкуп — иначе всё удалял. Да и если платили, тоже удалял: в коде червя были ошибки, из-за которых он не мог связать выкуп с жертвой. Хотя были сообщения и о том, что выкуп помогал и данные расшифровывались.

Вот что видели пользователи заражённых компьютеровИзображение: Wikimedia Commons

Меньше чем за месяц WannaCry заразил более полумиллиона компьютеров по всему миру. Из-за него останавливались заводы и переносились медицинские операции.

Он существует до сих пор. Злоумышленники периодически выпускают к WannaCry патчи, чтобы он мог использовать больше уязвимостей в Windows.

Через несколько месяцев после эпидемии WannaCry появился патч к уже известному вымогателю Petya. Он использовал те же уязвимости, что и WannaCry. Но оказалось, что новый червь только маскировался под вымогателя. Это стиратель. Так как он оказался не Петей, то и назвали его соответственно — NotPetya.

Червь не предусматривал расшифровку файлов и мог только удалять их, чем успешно занимался. Его задачей было не принести создателям деньги, а нанести как можно больше ущерба жертвам.

Одной из стартовых точек распространения NotPetya была офисная программа M.E.Doc, предназначенная для документооборота и подачи отчётности — поэтому его удар особенно сильно пришёлся по бизнесу.

В результате NotPetya оказался одной из самых разрушительных, если не самой разрушительной кибератакой в истории. Ущерб от него составил более 10 млрд долларов.

Ботнет Mirai

В 2016 году три американских студента колледжа создали один из крупнейших в мире ботнетов. Он состоял из интернета вещей: в основном камер видеонаблюдения и беспроводных маршрутизаторов (но и тостерами не брезговали) — всего несколько сотен тысяч устройств.

Взломать их было легко, потому что в интернете вещей не особенно беспокоились о безопасности: использовали имена пользователей и пароли по умолчанию.

Ботнет назвали Mirai — в честь аниме Mirai Nikki («Дневник будущего»). Слово mirai означает «будущее».

Создатели ботнета решили заработать на игре Minecraft. К 2016 году там сложился целый рынок серверов: игроки платили деньги, чтобы попасть на сервер с интересным и уникальным миром. Проводя DDoS-атаки на серверы конкурентов, можно переманивать игроков к себе. Эту-то услугу и предлагали создатели Mirai.

Французский интернет-хостинг OVH предлагал хорошие инструменты для защиты Minecraft-серверов от DDoS-атак. Тогда Mirai атаковал и положил его. Потом — сан-францискую ProxyPipe, которая тоже занималась защитой от DDoS-атак. В сентябре 2016 года о Mirai написал журналист Брайан Кребс. После этого атаковали и положили уже его сайт, а ботнетом заинтересовалось ФБР.

Исходный код Mirai выложили в открытый доступ. Так распространителей вируса сложнее обвинить: они ведь могли просто скачать его код, а не создать самостоятельно.

Хакеры по всему миру стали использовать наработки американских студентов и создавать собственные варианты Mirai: за следующие полгода подобные ботнеты совершили более 15 тысяч DDoS-атак.

Самая громкая из таких — атака на сервера крупной DNS-компании Dyn в октябре 2016 года. Из-за неё в Северной Америке и части Европы в течение нескольких часов было недоступно множество сайтов, включая Amazon, Netflix, PayPal и Reddit. На Восточном побережье США интернет-соединение либо замедлилось, либо вовсе пропало.

А в результате другой атаки в ноябре 2016 года Mirai-подобный ботнет отключил от интернета всю Либерию.

Создателей Mirai в итоге нашли. В 2018 году их приговорили к пяти годам условно и 62,5 неделям общественных работ.

Больше интересного про код — в нашем телеграм-канале. Подписывайтесь!

Информационная безопасность и кибербезопасность: в чём разница

Информационная безопасность (ИБ) — защита любых данных компании вне зависимости от их формы. Цель этой практики — обеспечить конфиденциальность, целостность и доступность информации.

Кибербезопасность — одно из направлений ИБ. Это меры по защите от киберугроз компьютеров, серверов, сетей, электронных систем, устройств и приложений.

Бóльшая часть данных обрабатывается и хранится в цифровом виде. Ежедневно мы пользуемся множеством программ и сервисов: заказываем еду и покупки на дом, переводим деньги, записываемся к врачам, учимся онлайн.

Каждое наше взаимодействие с любым приложением или устройством — это информация, которую можно использовать. И количество носителей этой информации — а значит, потенциальных целей для кибератаки — постоянно растёт.

Кибератака — это покушение на безопасность информационной системы с помощью специальных инструментов и ПО. Её цель — нарушить работу системы и получить доступ к данным.

Сильнее всего от кибератак страдает бизнес: сбой работы IT-инфраструктуры приносит ему огромные убытки. Так, в среднем утечка данных обходится компаниям в $3,86 млн, говорится в отчёте компании IBM.

Киберпреступники хорошо это понимают. Их цель — создать угрозу бизнес-процессам и заработать на этом: украсть данные, чтобы продать их владельцу или третьей стороне, остановить производство ради денежного выкупа, вывести средства с банковских счетов клиентов.

Для достижения этих целей злоумышленники используют разные способы. Вот самые популярные из них по данным Агентства ЕС по кибербезопасности (ENISA) ↓

Среди основных киберугроз — программы-шифровальщики, вредоносное ПО, атака на цепочку поставок, а также угрозы, которые распространяются через электронную почту

Виды аккаунтов: фейк, брут, ретрив и иже с ними… – Двухголовый интернет-маркетинг

В последнее время на рынке имеется огромное разнообразие хаотично именованных продавцами категорий аккаунтов. Суть деления у каждого своя, однако существуют некоторые общие признаки и критерии. Данный пост предназначен для того, чтобы внести немного ясности в головы начинающих ботоводов о том, какие типы аккаунтов существуют и в чём их отличие.

На самом деле всё просто. Классификация акков по любым признакам всегда условна. Вот и давайте поделим их на основе каких-то условий.

1. По возрасту акки делаятся на:

-

Свежерег / новорег

— только что созданная абсолютно новая учётная запись, на которой не производились какие-либо значимые действия. Максимум — заполнение. Это самые уязвимые аккаунты. -

Акк с отлёжкой

— аккаунт, с которого не совершались какие-либо действия за определённый период времени. Отлёжка = пауза во взаимодействии акка с ресурсом, которому он принадлежит. -

Акк с историей

— аккаунт, совершивший какой-либо набор взаимодействий с ресурсом. Чем больше взаимодействий и чем более они разнообразны, тем богаче история.

ВАЖНО: отлежавшийся свежерег / новорег аккаунт, но без истории так и остаётся свежерегом / новорегом, но с отлёжкой.

2. По полноте заполнения акки делятся на:

-

Актив

(сокр. от «Активированный») — аккаунт, к которому привязан номер телефона, т. е.

акк прошёл процедуру активации по СМС. -

Неактив

(сокр. от «Неактивированный») — аккаунт без привязанного номера телефона.

3. По способу получения акки делятся на:

-

Авторег

— аккаунт (любой по возрасту и полноте заполнения), зарегистрированный специальным софтом в автоматическом режиме. -

Саморег

— аккаунт (любой по возрасту и полноте заполнения), зарегистрированный вручную. -

Брут

— слабозащищённый аккаунт (как правило, с историей, но любой по полноте заполнения), доступ к которому был получен путём подбора логина и пароля специальным софтом в автоматическом режиме. -

С фейка

— аккаунт (как правило, с историей, но любой по полноте заполнения), доступ к которому был получен путём обмана владельца с помощью фейковых страниц. -

Ретрив / Без хозяев

— отлежавшийся аккаунт, полученный путём брута или с фейка и на который «забил» его владелец за период отлёжки, и чем дольше была отлёжка, тем качественнее акк, тем меньше вероятность, что он понадобится своему прежнему хозяину. Это самые стабильные акки, как правило, с историей, но любые по полноте заполнения.

ВАЖНО: минус акков с брута и с фейка в том, что активные владельцы при обнаружении подозрительных действий со своего акка меняют пароль и такой акк становится недоступным. Плюс же заключается в том, что они очень дешевы

Ретрив перекрывает этот минус настолько, насколько это возможно. Т. е.

часть ретрива (порядка 10−15%) всё равно будет восстановлена, в результате чего доступ к акку будет утрачен, а у части (5−10%) будет отвязан номер телефона, из-за чего он превратится в неактив, но им можно продолжать пользоваться, в т. ч.

привязать свой собственный номер телефона (через шлюз или свою симку)

и превратить в актив. При этом чем меньше процент отсева ретрива после покупки, тем качественнее ретрив и, соответственно, дороже. Именно поэтому нельзя сказать точно сколько должен стоить качественный ретрив. Если речь идёт чисто о затратах без учёта истории и пузомерок (друзей, групп, записей на стене и т. д.

), то минимум 15−20 руб. Максимум — без ограничений.

Ну и, само собой, аккаунты можно поделить по множеству прочих менее значимых признаков: по полу (М и Ж), по наличию аватара (есть или нет), по количеству друзей (0−50, 51−100, 101−200 и т. д.

), по количеству записей на стене, по наличию аудио и видео и т. п.

Образование, госуправление и провайдеры IT-услуг: кто в зоне риска

Согласно данным интерактивной карты Check Point Research (CPR), чаще всего хакеры атакуют образовательный сектор, органы госуправления, интернет-провайдеров (ISP) и поставщиков управляемых IT-услуг (MSP). Финансовая сфера, которая кажется самой очевидной целью для киберпреступников, на деле сталкивается с кибератаками реже.

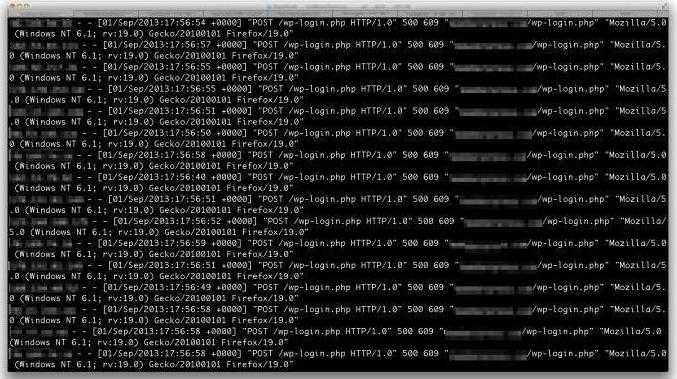

В день хакеры по всему миру совершают больше 30 млн кибератак. Этот скриншот был сделан 25 июля в 20.30 по Москве

В CPR , что в 2021 году каждая 61-я организация в мире еженедельно подвергалась вымогательству денег с помощью специальных программ. Это число стремительно растёт: в некоторых сферах прирост кибератак за год составил 60%. Компании, работающие в Африке, становятся жертвами киберпреступлений чаще — но в последнее время наметилась тенденция увеличения числа преступлений в Европе и Северной Америке, где ситуация раньше была чуть лучше: если прирост атак в Африке составил 15% за год, то в Европе этот показатель оказался равен 65%. Можно считать, что практически любая компания в мире рискует столкнуться с деятельностью хакеров и стать инструментом для распространения вредоносного ПО.

Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks , включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear .

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США .

Накануне новых американских выборов в 2020 году вышел доклад Microsoft . В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию .

Как защититься от брута

Брутфорс, или брут, – это метод несанкционированного доступа к аккаунтам или системам путем перебора всех возможных комбинаций логинов и паролей. Чтобы защититься от брута и обеспечить безопасность своих аккаунтов, необходимо применять следующие меры.

1. Используйте сложные пароли

Создавайте пароли, которые состоят из комбинации заглавных и строчных букв, цифр и символов. Избегайте использования личной информации или распространенных слов. Рекомендуется использовать пароли длиной не менее 8-10 символов.

2. Не используйте одинаковые пароли

Использование одинаковых паролей для разных аккаунтов – это серьезная уязвимость. Если злоумышленник получит доступ к одному аккаунту, он сможет получить доступ ко всем вашим аккаунтам.

3. Включите двухфакторную аутентификацию

Двухфакторная аутентификация добавляет дополнительный уровень защиты к вашим аккаунтам. Вместо одного пароля необходимо ввести дополнительный код, который приходит на ваш телефон или другое устройство.

4. Остерегайтесь подозрительных ссылок и вложений

Не открывайте подозрительные электронные письма или ссылки, которые могут содержать вредоносные программы или перенаправлять на фишинговые страницы. Будьте внимательны при скачивании и открывании вложений.

5. Обновляйте программное обеспечение

Регулярно обновляйте операционную систему и все используемые программы. В новых версиях могут содержаться исправления уязвимостей, которые могут быть использованы злоумышленниками.

6. Используйте защищенные сети

Избегайте использования общедоступных Wi-Fi сетей или сетей без пароля. Такие сети могут быть небезопасными и позволить злоумышленникам перехватить ваш трафик и получить доступ к вашим аккаунтам.

7. Будьте внимательны при выборе сервисов

Выбирайте сервисы и платформы, которые обеспечивают высокую безопасность данных и имеют хорошую репутацию

Обращайте внимание на наличие механизмов защиты от брутфорса и других видов атак

8. Пользуйтесь антивирусным программным обеспечением

Установите на свои устройства антивирусное программное обеспечение и регулярно обновляйте его. Это поможет обнаруживать и блокировать потенциально вредоносные программы.

9. Регулярно меняйте пароли

Не забывайте менять пароли на своих аккаунтах через определенные промежутки времени. Это может помочь недопущению несанкционированного доступа в случае утечки паролей или других угроз.

Соблюдение данных мер позволит усилить безопасность ваших аккаунтов и сетей, уменьшить риск брутфорса и предотвратить несанкционированный доступ.

Brutus AET2 настройка, выбор типа подбора, словари

Основное окно программы включает в себя ряд полей и опций. Первая графа называется Target. Здесь следует указать точный адрес, где расположены поля для ввода данных (например, ваша любимая социальная сеть). Сайты могут немного отличаться, как могут отличаться и формы логина. Для того чтобы правильно указать информацию, следует сразу же обратиться к полю Type. В нем есть несколько вариантов:

- HTTP (Basic Auth) – если на сайте, который нужно взломать, при логине появляется дополнительное окно, то смело выбираем данный пункт и вписываем в поле Target адрес этого окна.

- HTTP (Forms) – если на сайте просто нужно заполнить форму с логином и паролем, то выбираем данный пункт.

- FTP – просто указываете адрес сервера (обычно это ftp) и его название.

- POP3 – это почта, поэтому указываем здесь адрес почтового сервиса (обычно он начинается с pop3 или mail) и его название.

Дальше следует раздел Connection Options. Тут все просто – порт будет выставлен автоматически, а время соединения можно настроить на свой вкус. Также существует возможность использовать прокси-сервер. Следующий раздел, называемый Authentication Options, является заключительным этапом. Он, в свою очередь, состоит из нескольких граф. Первая носит название Username. Тут есть два варианта: либо использовать готовый список пользовательских имен, каждое из которых будет подбираться отдельно, либо применить одно конкретное имя. Вторая графа – это пресловутый словарь. Как пользоваться Brutus AET2 со словарем? Все очень просто. Надо создать обычный текстовый файл и занести в него нужные символы или их комбинации, после чего прикрепить в приложение и запустить его. Как пользоваться Brutus AET2 без словаря? Тут сложнее. Вернее, настроить легко, а вот результатов добиться труднее. Существует два варианта. Первый – это комбо-листы (программа будет добавлять цифры и различные символы к логину), второй – это то, что называется BruteForce.

BruteForce (полный перебор) – это метод грубой силы, при котором программа будет бездумно перебирать все существующие символы и вставлять каждый из них в поле логина/пароля. Почему данный метод малоэффективен? Да потому, что для взлома более или менее внятного пароля, скажем, на двенадцать символов потребуется два миллиона лет. Единственное, на ком сработает, так это на людях, привыкших к паролям «12345», «199402». Такие пароли будут выявлены мгновенно. Все, программа готова к работе. Теперь можно ее запускать и следить за полем Positive Authentication Results, где появятся подошедшие комбинации логина и пароля.

Как киберпреступления влияют на безопасность данных

Киберпреступления являются серьезной угрозой для безопасности данных как наличных, так и виртуальных. Они могут иметь различные формы и потенциально нанести значительный ущерб как отдельным людям, так и организациям в целом. В данной статье мы рассмотрим несколько видов киберпреступлений и их влияние на безопасность данных.

- Фишинг: Фишинг – один из самых распространенных способов мошенничества в сети. Злоумышленники пытаются получить конфиденциальную информацию, такую как пароли, номера кредитных карт или банковские реквизиты, путем маскировки под надежные и доверенные источники. В результате люди становятся жертвами мошенников, которые могут получить доступ к их персональной информации и совершить кражу личных средств.

- Вредоносное программное обеспечение: Вредоносное программное обеспечение, также известное как малварь, является программным кодом, созданным злоумышленниками для осуществления незаконных действий на компьютере или сети. Оно может быть различных типов, включая вирусы, черви, троянские программы и шпионское программное обеспечение. Вредоносное программное обеспечение может перехватывать важные данные, повреждать систему, шифровать файлы или устанавливать задние двери для получения удаленного доступа к компьютеру. В результате, данные пользователей могут быть ворованы, а их компьютеры могут быть использованы в качестве зомби-компьютеров в кибератаках.

- Кибератаки на организации: Кибератаки на организации могут иметь различные формы, такие как утечка данных, вымогательство, отказ в обслуживании, взлом электронных ресурсов и другие. Последствия таких атак могут быть катастрофическими для организации, включая потерю доверия клиентов, утечку конфиденциальной информации, финансовые потери и повреждение репутации.

Для защиты от киберпреступлений и обеспечения безопасности данных необходимо принимать соответствующие меры предосторожности

Важно быть осторожным при взаимодействии с незнакомыми источниками, не разглашать конфиденциальную информацию и регулярно обновлять антивирусное программное обеспечение. В случае атаки на организацию, необходимо иметь системы резервного копирования данных и четкий план действий для минимизации ущерба

Таблица: Практические рекомендации по обеспечению безопасности данных

Рекомендация

Описание

Обновлять программное обеспечение

Регулярное обновление операционной системы и установленных программ помогает закрывать известные уязвимости.

Использовать сильные пароли

Создание паролей, содержащих комбинации символов, цифр и специальных знаков, может повысить сложность их взлома.

Шифровать данные

Шифрование данных может защитить их от несанкционированного доступа в случае потери или кражи устройства.

Обучать персонал

Проведение обучающих программ по безопасности данных поможет сотрудникам понять угрозы и принять соответствующие меры предосторожности.

Помимо индивидуальных мер предосторожности, важно, чтобы государства и организации также уделяли внимание кибербезопасности и предпринимали меры для защиты данных. В этом смысле разработка эффективной законодательной базы, проведение кампаний информирования и повышение квалификации специалистов в области кибербезопасности играют важную роль в обеспечении безопасности данных

Фейковые аккаунты (брут): особенности пользования и характеристики

Ребята, вы не поверите. Но каждый 5-ый вопрос, это а что такое «брут». Давайте ответим наконец. Брут — это метод перебора паролей к определенному логину. Обычно сам метод называется брутфорс (или «грубая сила», «атака в лоб»).

Т.е. взломщик, он же добытчик аккаунтов для доступа к определенному виду аккаунта начинает подбирать определенные пароли, если пароль подошел — следовательно доступ получен.

Второе название аккаунтов — фейки, или фейковые аккаунты. Способ добычи таких аккаунтов немного отличается. Здесь юзер сам вводит данные на чужом сайте, тем самым сообщая пароль.

Обычно пароли вводятся на очень похожих сайтах социальных сетей. Т.е. юзер входит на какой-то ресурс, внешне он выглядит допустим как «Вконтакте», но на самом деле это сторонний сайт.

После ввода логина и пароля, они отправляются чужому человек, а самого юзера отправляют на настоящий сайт. Такие аккаунты называются фейковыми!

Мы объединили эти два вида аккаунтов в один т.к по сути это взломанные аккаунты, чужих людей. Вот их характеристика

- Первая и самая важная — они «мрут как мухи», т.е. они живут максимум 1 неделю

- Причина смерти всегда одинаковая — владелец замечает что он не один использует свой аккаунт

- Гарантии на такие аккаунты обычно нет, только на момент покупки

- Обычно очень хорошо заполнены, т.к. это аккаунт живого человека

- Затруднительны в корректном использовании для простого человека (иначе быстро умирают)

различного рода

Возможно именно с одного из таких аккаунтов Вам когда то приходило письмо в соц.сети Вконтакте с текстом Привет, не одолжишь денег на телефон?

… Грубо говоря этим видом аккаунтов пользуются для получения выгоды путем обмана.

Эти аккаунты называют мусором, т.к. после их разового использования их можно удалять, скорей всего 90% из них будет уже заблокирована.

Причины могут быть разными: владелец сменил пароль, сервис заметил взлом аккаунта и сам сменил пароль юзеру, вы сами выдали себя и заблокировали аккаунт.

Под словами «умирают» и «дохнут» имеется ввиду, что реальный владелец сменил пароль!

Администрация сайта не занимается взломом аккаунтов на заказ, и не пропагандирует это. Мы всего лишь объединяем продавцов и покупателей, не более того!

Купить сейчас

Узнайте как правильно оформить заказ на нашем сайте!

Возможно вам понравятся и другие статьи

- Что такое чистый и раскрученный авторег аккаунт?

Уважаемые пользователи, нам очень часто задают вопросы про так называемые авторег аккаунты. Многие из покупателей являются простыми гражданами в сети интернета, и возможно не вкурсе таких названий….

- Авторег ICQ: как использовать для работы и где купить?

- Какие аккаунты Вконтакте для раскрутки группы подходят?

Всемирная Паутина — стартовая площадка для обмена информацией, торговли, рекламы. Успех деятельности пользователя напрямую зависит от популярности — вопрос раскрутки актуален.

Созданную… - Купить аккаунты сайта Nasimke.ru

Nasimke.ru — это мобильная сеть, сайт для любителей обмениваться информацией, читать разные статьи, тексты, смотреть картинки и просто знакомиться с друг другом.

Данная мобильная социальная сеть… - Купить аккаунты OLX: реальные и новые

OLX — сайт предоставляет большое количество площадок для размещения объявлений разного рода.

На сайте люди могут разместить такие объявления: продажа мебели, продажа бытовой и другой…

В играх, соцсетях и т.п., которые были добыты незаконным путём, то есть взломаны или украдены. Безусловно, что такое брут, как он работает, понять довольно сложно, но мы с вами попытаемся это сделать. Но для начала давайте разберёмся с тем, как не стать очередной жертвой злоумышленников.

Подходы к бруту

Брут-аккаунт – это метод несанкционированного доступа к аккаунтам пользователей путем перебора всех возможных комбинаций логинов и паролей. Такой подход основан на предположении, что многие пользователи используют слабые пароли, которые можно угадать или подобрать.

Основными подходами к бруту являются:

- Словарный брут – при этом подходе используется заранее составленный словарь со списком наиболее популярных паролей или с базой данных украденных паролей от других сервисов. Программа, осуществляющая брут, последовательно пробует все пароли из словаря на каждый из известных логинов. Если подобранный пароль совпадает с реальным паролем аккаунта, брут успешен.

- Перебор символов – данный подход заключается в последовательном переборе различных комбинаций символов (цифр, букв верхнего и нижнего регистра, специальных символов). Программа, осуществляющая брут, начинает с минимальной длины пароля и постепенно увеличивает ее, пока не найдет соответствующую комбинацию пароля.

- Брут на основе генерации паролей – при этом подходе программа генерирует пароли на основе определенных правил или шаблонов. Например, можно задать, что пароль должен состоять из шести цифр, начинаться с определенной комбинации цифр или длина пароля должна быть фиксированной. Программа генерирует пароли, соответствующие заданным правилам, и пробует их на аккаунтах.

Каждый из этих подходов может быть эффективен в зависимости от сложности паролей, политики безопасности сервиса и дополнительных механизмов защиты от брута.

Однако, несмотря на то, что подобные методы позволяют осуществить брут, ведущие сервисы активно применяют различные меры защиты от такого вида атак. Это может быть ограничение числа попыток ввода пароля, двухфакторная аутентификация, использование капчи и другие методы, которые усложняют или делают брут практически невозможным.

Тем не менее, важно помнить, что использование надежного пароля и следование базовым правилам безопасности при регистрации и входе в сервисы – дополнительная гарантия защиты от брута и несанкционированного доступа

Что такое брутфорс и с чем его едят?

Привет, я бы хотел рассказать о очень интересной теме, о которой мало кто знает. Если ты ничего не понимаешь в этой сфере, добро пожаловать, сейчас я тебе всё объяснюНовичок задает себе подобные вопросы: как брутить аккаунты? где взять прокси? где скачать базу для брута? Данный материал поможет разобраться тебе в этом. А если ты вообще ничего не понимаешь, задавай вопросы

Что необходимо иметь для получения профита в этой схеме?— Софт (программы)— Прокси— Базы (емаил и пароль)— Нормальный компьютер с быстрым интернетом

— Приват. У многих софтов этого рода есть хороший функционал и скорость, поэтому они стоят некоторых денег. То есть, если хотите получить быстрый окуп затраченных средств, то смело покупайте, но учитывайте, что вам также нужны базы и прокси, которые можно получить бесплатно или купить.

Из всего вышесказанного можно сделать вывод: чтобы получить нормальный софт, не обязательно его покупать, нужно следить за последними крякнутыми и паблик софтами, когда софт только выпускают, он работает почти на уровне приват софта

Прокси также есть двух видов :— Быстрые приват прокси. Их можно без проблем найти и купить в интернете, благо, сайтов достаточно

— Медленные, но бесплатные прокси. Данные прокси выложены в паблик, соответственно, их может найти каждый, следовательно, больше нагрузка на прокси-сервер и ниже скорость чека.Советую искать всегда SOCKS4/5 прокси, т.к. их скорость в разы больше, чем у HTTP/S

Базы:Данные вопросы: где достать базу, скачать базу для брута волнуют новичков больше всего. Попытаюсь помочь вам вникнуть в это.Итак, существует множество различных способов достать почты, но напишу наиболее примитивные из них:1. Поиск софтом. С помощью определенных софитов вы сможете добыть паблик базы, возможно, часть из них мало кто чекал. Будет полезно, если вы все найденные базы таким способом будете чекать на рар (редкие) запросы (не стим, не варфейс, не ориджин) ну и в зависимости, какие базы вы ищите (РУ или забугор). Забугор лучше будет чекать на скайп, пэйпал, лигу, ибэй, ориджин. Однако этот способ помогает достать только паблик базы

2. Скачивание баз с форумов. Сейчас выкладывают, в основном, забугор базы. Немного муторный способ, так как вам нужно прокачать аккаунты на форумах, выкладывая что-то полезное от себя. Допустим, скачали базу с одного форума. прочекали ее, забрали нужное, выложили эту же базу на другой форум или раздали ненужное. Не переборщите с жадностью. Опять же, у нас получить базу будет поначалу весьма проблематично, но, после того как вы отдадите что-то полезное, вы получите за это благодарность и сможете скачивать базы из-под хайда.

4. Самый муторный способ: слив зашифрованной базы с уязвимых сайтов. Поиск сайтов делается вручную, но чаще используют дорки.Далее для слива сайтов используют мозги или Havij или Sqli dumper

Надеюсь, что после прочтения данного материала у вас станет меньше вопросов на тему «как брутить стим», «как брутить warface» и др, если кому-то это было интересно. Удачи!

Что такое брут и как это работает?

Брут (от англ. «brute force» — «грубая сила») — это метод хакерской атаки, основанный на переборе всех возможных комбинаций паролей или ключей, чтобы получить несанкционированный доступ к системе, аккаунту или защищенной информации.

Принцип работы брута основан на простом переборе всех возможных комбинаций символов до тех пор, пока не будет найден правильный пароль или ключ. В зависимости от сложности пароля и вычислительной мощности атакующего, этот процесс может занять от нескольких минут до нескольких лет.

Существует несколько видов атак брутфорса:

- Простой брут — перебор всех возможных комбинаций символов. Этот метод наименее эффективен, так как требует большого количества времени для перебора всех возможных вариантов.

- Словарный брут — перебор с помощью словаря, содержащего наиболее часто используемые пароли или комбинации символов. Этот метод более эффективен, так как сокращает время перебора до минимума. Часто злоумышленники используют словари, содержащие миллионы паролей и комбинаций.

- Смешанный брут — сочетание простого брута и словарного брута. Этот метод может быть более эффективным, так как он сочетает в себе перебор всех возможных комбинаций с использованием часто используемых паролей.

Для защиты от атак брутфорса необходимо использовать сложные пароли, содержащие комбинации букв, цифр и специальных символов. Также можно ограничить количество попыток входа и ввести блокировку после определенного числа неудачных попыток.

Брут — один из самых распространенных методов атаки, используемых хакерами

Поэтому важно быть бдительными и принимать меры для защиты своих аккаунтов и личных данных

Заключение

Исходя из всего вышесказанного, можно сделать определённые выводы. Учётную запись нужно использовать только на персональном компьютере, когда доступ посторонних людей исключён. Это же касается и подключений к бесплатным Wi-Fi, так как существует вероятность перехвата потока данных и последующей кражи вашего аккаунта. Так как вы уже знаете, брут, то и защититься вам будет гораздо проще. Как говорится, кто осведомлён, тот вооружен. Запомните, что то, насколько хорошо защищена ваша учётка, зависит только от вас. Если вы всё сделали правильно, то не нужно лишний раз беспокоиться, и вряд ли вам нужно будет знать, что такое брут аккаунта, и нюансы работы программы.

данный момент

1. Брутфорс (bruteforce)

— определённо, самый популярный способ брута аккаунтов. Данный тип брута весьма долгий, но благодаря этой длительностью он является весьма мощным. Фишка данного способа в том, то что вы обязательно подберёте нужный вам пароль с помощью «настройки» вашей программы. Но вопрос заключается в том, когда именно вы получите «good» результат.

2. Словарная атака (dictionary attack)

— при данном способе брута у вас в файлике уже указаны необходимые пароли. Допустим, если у вас имеется 1 логин и 100 вероятностей паролей, то брут будет проверять все пароли до тех пор, пока не будет валидный. А если валидного не оказалось — он вам это скажет.

3.Использование готовых баз для брута.

Подобные базы продаются только в специальных магазинах — ищите по ключевому запросу «готовые базы для брута». Фишка в том, то что эти базы являются свежими и сливаются с других всевозможных сайтов. Поэтому весьма высокая гарантия того, что будет много «good» запросов.

Способы защиты от брута.

-используйте сложные пароли

, включая разный регистр и символы. Например: jhsd79^@1y78AYT1#. Подобные пароли можно записывать в блокнот — вполне надёжный способ. Только если ваш компьютер не попадёт какой-нибудь троян и не украдёт этот самый файлик с блокнотиком. Но тут уже будет ваша проблема — не нужно качать всё то, что видете в интернете.

— используйте разные пароли для разных сайтов и аккаунтов

. Аналогичная схема: сложный пароль + отличающийся = защита.

— не скачивайте всякую хрень из интернета

. Тут и без брута могут украсть ваши данные. Смотрите инфу выше.

Многие программы для брута не любят современные антивирусные программы. На самом-то деле — никакой беды в этом нет, просто отключаете антивирусник и скачиваете нужную вам

Брут

селение в Правобережном районе Северной Осетии; расположено в долине р.Камбилеевка (правый приток р.Терек). Топоним переводится с осетинского, как «ров». Более древнее название селения – Санаты хау – «селение Шанаевых» (осет.). Шанаевы – первопоселенцы этого села.